什么是DNS反射攻击-放大攻击?工作原理,如何防御

什么是DNS反射攻击-放大攻击?

DNS反射和放大攻击是分布式拒绝服务(DDoS)攻击中最强大、最具破坏性的类型之一。这些攻击利用域名系统(DNS)中的漏洞,利用它来放大流量并淹没目标,通常会导致网站、应用程序和在线服务的严重中断和中断。

1)什么是DNS反射攻击?

在DNS反射攻击中,攻击者向可公开访问的DNS服务器发送DNS查询,但有一个关键的转折:他们伪造源IP地址,使查询看起来来自目标的IP地址。这样,当DNS服务器发送响应时,它会将其传递给受害者而不是攻击者。

DNS服务器充当不知情的同谋,将流量反射到目标上。

2)什么是DNS放大攻击?

DNS放大攻击使DNS反射更进一步。除了欺骗源IP外,攻击者还会发送请求大量响应的小型DNS查询。攻击者利用了DNS协议的设计,在这种设计中,小请求可能会导致更大的响应。因此,攻击会放大发送给受害者的流量,有时会放大30到50倍或更多。

反射和放大的结合使攻击者能够在使用最少资源的同时产生大量流量。

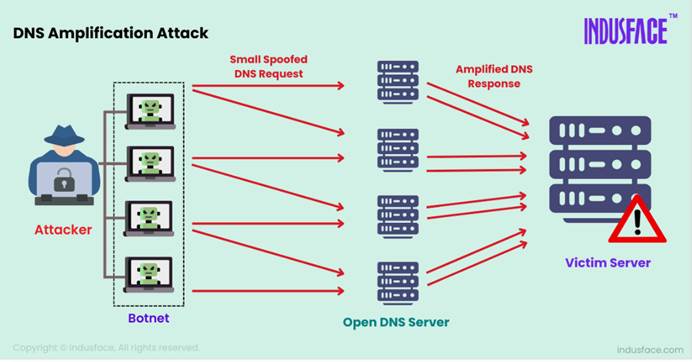

3)DNS反射攻击是如何工作的?

以下是DNS反射攻击工作原理的逐步分解:

•攻击者伪造目标IP:攻击者伪造DNS查询,但伪造源IP地址,使查询看起来像是来自受害者的IP地址。

•攻击者向DNS服务器发送查询:攻击者使用僵尸网络发送多个DNS查询,以打开DNS解析器或权威DNS服务器。这些查询请求大量响应,通常查询“ANY”记录类型,该类型返回域的所有可用DNS记录。

•DNS服务器对伪造的IP进行响应:DNS服务器将其响应发送回查询中列出的IP地址——受害者的IP地址,而不是攻击者的IP地址。由于响应比原始查询大得多,受害者会受到大量数据的轰炸。

•放大使目标不堪重负:由于DNS响应的放大效应,目标被过多的流量淹没,消耗了带宽和资源,可能导致服务器或网络崩溃或合法用户无法访问。

4)DNS反射攻击为什么有效?

DNS反射攻击特别有效,原因有几个:

•放大:DNS响应通常比初始DNS查询大得多。在某些情况下,放大系数可能是查询大小的30到50倍,使攻击对受害者带宽和网络资源的影响倍增。

•利用开放DNS解析程序:许多DNS服务器都是可公开访问的,攻击者可以利用这些服务器进行反射攻击。这些开放的DNS解析器允许任何人发送DNS查询并接收响应,为攻击者提供了许多放大点。

匿名性:由于攻击流量是通过合法的DNS服务器反映的,因此很难追踪攻击者的真实来源。受害者只看到DNS服务器的IP地址,而不是攻击者。

•低成本、高影响:DNS反射攻击只需要攻击者提供最少的资源,但会对目标造成毁灭性的影响。通过使用DNS放大,攻击者可以在只有少量带宽的情况下造成重大破坏。

5)高调的DNS反射和放大攻击

多年来,DNS反射攻击已被用于许多备受瞩目的DDoS攻击中。一些值得注意的例子包括:

•GitHub攻击(2018年):GitHub是世界上最大的代码库之一,遭到了一次达到1.35 Tbps的大规模DDoS攻击。虽然攻击主要使用Memcached放大技术,但DNS反射在攻击的分布式性质中发挥了作用。

•Spamhaus攻击(2013):Spamhauss攻击是当时报告的最大DDoS攻击之一,峰值为300 Gbps。攻击者使用DNS反射和放大技术,使Spamhaus的服务器不堪重负,并导致整个欧洲的互联网速度普遍减慢。

Dyn Attack(2016):对主要DNS提供商Dyn的DDoS攻击影响了许多受欢迎的网站,包括Twitter、Netflix和Reddit。虽然攻击主要使用物联网设备来产生流量,但DNS反射攻击通常是更大的DDoS活动的一部分,突显了DNS基础设施的漏洞。

6)如何防止DNS反射攻击?

预防和减轻DNS反射攻击需要一种针对DNS管理员和网络安全团队的多层次方法。以下是一些防御这些攻击的策略:

1. 禁用打开的DNS解析程序

防止DNS反射攻击的一种有效方法是关闭打开的DNS解析器。公共DNS解析器应配置为仅接受来自受信任IP地址的查询,并拒绝来自外部源的查询。通过禁用开放解析器,DNS服务器不太可能在反射攻击中被利用。

2. 源IP验证(防止欺骗)

攻击者在反射攻击中依靠欺骗受害者的IP地址来重定向DNS响应。通过入口过滤(BCP 38)等技术启用源IP验证,网络管理员可以确保在到达DNS服务器之前阻止具有伪造IP地址的DNS查询。

3.DNSSEC和响应速率限制(RRL)

域名系统安全扩展(DNSSEC)为DNS响应提供身份验证,降低了DNS放大攻击的风险。此外,实施DNS响应速率限制(RRL)可以帮助防止服务器对单个IP地址生成大量响应,从而降低滥用风险。

4. AppTrana

WAAP具有专门的DNSSEC功能,可确保您的应用程序持续受到DNS攻击的保护。通过使用DNSSEC对DNS响应进行身份验证,其DNS管理可防止用户被误导到恶意网站。此外,AppTrana WAAP通过对DNS查询和响应的详细分析和报告,提供对网络和服务性能的可见性

5. 利用DNS防火墙

DNS防火墙可以通过在恶意查询和响应到达网络之前阻止它们来提供额外的保护。通过分析DNS流量的异常,DNS防火墙可以帮助减轻DNS反射攻击和其他基于DNS的威胁的影响。