什么是DNS Exfiltration攻击以及如何预防DNS Exfiltration攻击

什么是DNS Exfiltration攻击以及如何预防DNS Exfiltration攻击

1、什么是DNS Exfiltration?

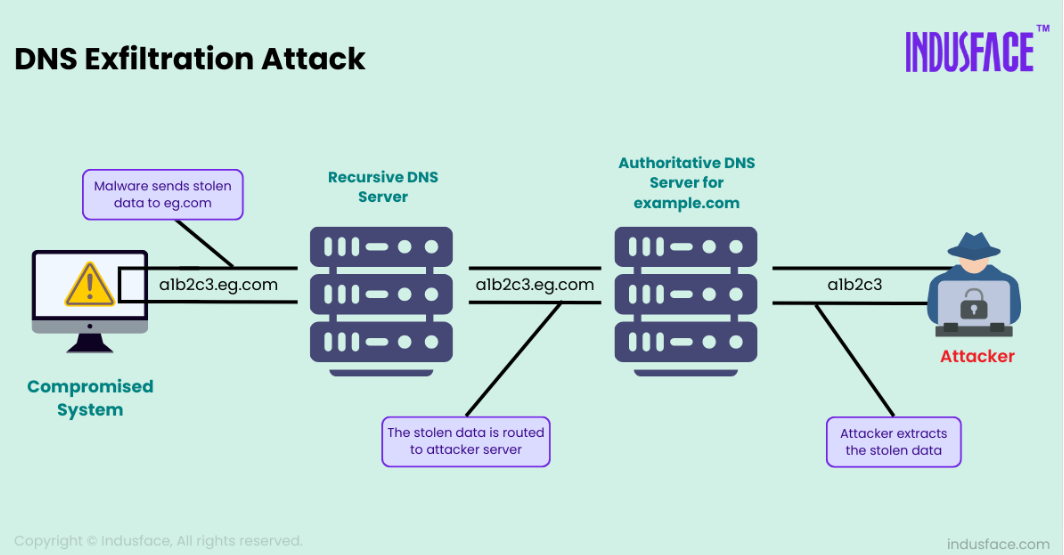

DNS泄漏是一种数据窃取方法,攻击者使用DNS查询将敏感信息从受感染的系统发送到他们控制的外部服务器。从设计上讲,DNS旨在成为一种快速、可靠的服务,大多数安全工具都允许通过防火墙。

攻击者通过在DNS查询中嵌入小块被盗数据来利用这种开放性。这些查询到达由攻击者控制的外部DNS服务器,在那里可以重建泄露的数据。

2、DNS Exfiltering的工作原理

破坏系统:首先,攻击者通常通过网络钓鱼攻击、恶意软件或利用漏洞来访问网络。一旦进入,他们就会收集敏感信息,如登录凭据、专有数据或个人信息。

将数据编码到DNS查询中:攻击者将窃取的数据分解为可以在DNS查询的字符限制内的小块。然后,这些块被编码到DNS请求的子域字段中。例如,一个exfiltration查询可能看起来像:

a1b2c3.example.com

在这里,字符串a1b2c3是被盗数据的一小部分,example.com是攻击者的域名。

发送DNS查询:这些编码的DNS查询从受感染的计算机发送到DNS解析器。由于DNS流量通常允许通过防火墙,因此查询通常不会被标准安全工具阻止或审查。

接收数据:解析器将请求转发给属于攻击者的权威DNS服务器。攻击者的服务器从每个查询中收集泄露的数据,然后对其进行重建。

重建数据:随着时间的推移,攻击者可以从受感染的系统中逐个提取大量敏感信息,而不会触发传统的安全警报。

3、什么是低吞吐量数据过滤?

低吞吐量数据泄露是指在很长一段时间内从受损系统中缓慢而稳定地提取敏感信息,通常一次只提取少量信息。这种方法允许攻击者通过在传统安全系统的雷达下操作来逃避检测,传统安全系统更有可能标记大型和快速的数据传输。

4、低吞吐量数据过滤的关键特征

•小数据包:数据被分解成微小的片段,并随着时间的推移谨慎传输,通常与正常的网络流量混合在一起。

•延长时间段:Exfiltration会持续数天、数周甚至数月,以避免基于异常网络行为触发警报。

•隐形和规避:通过保持较低的数据传输速率,攻击者旨在绕过监控数据流量大幅峰值的检测工具。

•使用公共通道:攻击者通常使用可信的通信通道,如DNS查询或HTTP请求,这些通道很少像其他形式的数据传输那样受到彻底审查。

5、DNS Exfiltering的风险

DNS泄漏可能会对组织造成严重后果,包括:

•数据泄露:攻击者可以窃取敏感信息,包括知识产权、财务数据、客户记录或身份验证凭据。

•经济损失:除了直接违规外,数据丢失还可能导致法律费用、监管罚款和修复品牌声誉损害的成本。

•高级持续性威胁(APT):DNS泄露经常被国家行为者和复杂的网络犯罪集团使用。这种技术是APT攻击的一个标志,APT攻击通常是长期的,在很长一段时间内都不会被注意到,这使得攻击者能够不断地窃取数据。

6、使用DNS进行带外SQL注入

攻击者还可以利用带外(OOB)SQL注入通过DNS窃取数据。在这种技术中,SQL查询被精心设计为与DNS交互,允许攻击者在没有直接响应的情况下从数据库中提取信息。受感染的应用程序在不知不觉中启动了包含敏感数据的DNS查询,攻击者从其受控的DNS服务器收集这些数据。

通过采用OOB技术,攻击者绕过了传统的防御,因此监控DNS流量和潜在的SQL注入向量变得至关重要。实施web应用程序防火墙(WAF)和数据库安全措施有助于降低此类攻击的风险。

7、如何检测DNS过滤?

检测DNS泄漏可能具有挑战性,因为DNS流量通常被认为是值得信赖的,很少像其他形式的通信那样被彻底检查。

但是,以下是一些迹象,可以表明正在进行的DNS泄漏尝试:

•异常DNS流量模式:监控DNS流量中的异常模式,例如对特定域的异常高的DNS请求量,可以指示渗透尝试。特别注意大量具有不常见域名或包含长而不寻常的子域字符串的DNS查询。

•异常查询长度:DNS泄漏查询通常包含编码数据,这可能会导致域名或子域异常长。查找超过典型长度限制的查询。

•频繁请求无法识别的域名:攻击者经常注册模糊或拼写错误的域名进行渗透。对未知或新注册域的DNS请求应发出危险信号。

•非工作时间活动:正常工作时间以外的异常DNS活动,特别是来自通常不活动的设备的活动,可能表明数据在非工作时间被泄露以避免被检测到。

•异常查询量:如果单个设备或一小群设备生成的DNS查询比预期的要多得多,这可能是数据在小的编码数据包中泄露的迹象。

8、如何防止DNS过滤?

1)实施DNS安全解决方案

使用DNS安全工具,对DNS查询进行更深入的检查,阻止恶意域,并识别可疑的DNS流量。

利用AppTrana的DNSSEC功能阻止基于DNS的攻击。借助AppTrana的DNS管理,您可以轻松管理DNS记录,为您的DNS环境提供强大的安全性,并使您能够专注于核心业务活动。

2)使用DNS over HTTPS(DoH)或DNS over TLS(DoT)加密DNS流量

加密DNS流量有助于确保恶意行为者无法拦截或操纵DNS查询。虽然仅靠加密无法阻止数据泄露,但它为DNS过程增加了一层安全性。详细了解DoH和DoT。

3)定期监控DNS流量

持续监控DNS流量的异常行为,重点关注查询量、异常域模式和查询长度。监控工具可以标记异常模式,并帮助识别潜在的渗漏活动。

4)实现DNS日志记录

启用所有DNS请求的日志记录,以便可以将异常追溯到其来源。详细的DNS日志可以提供取证线索,以识别泄露企图的来源。

5)阻止不必要的DNS请求

使用防火墙和网络控制来阻止对已知恶意域和未经批准的外部DNS服务器的DNS请求。确保所有DNS查询都通过授权的DNS服务器,以限制恶意查询被发送到攻击者服务器的风险。

6)使用数据丢失防护(DLP)解决方案

实施DLP工具,监控离开网络的敏感数据,即使隐藏在DNS查询中。DLP解决方案可以检测和阻止涉及关键或机密数据的可疑活动。