什么是DNS隧道攻击?原理、技术、示例和实际使用案例

什么是DNS隧道?原理、技术、示例和实际使用案例

DNS(域名系统)是互联网的基本协议,旨在将域名解析为IP地址。然而,DNS隧道利用了该系统,将其变成数据传输的通道,这对企业和个人都构成了重大的安全挑战。

1、什么是DNS隧道?

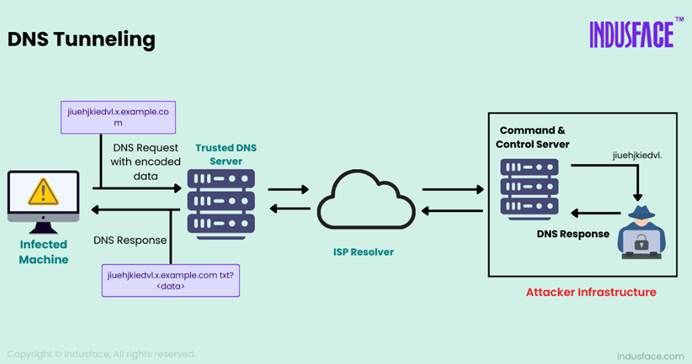

DNS隧道是一种在DNS查询和响应中对其他协议或恶意流量的数据进行编码的方法,有效地绕过了防火墙和其他经常忽视DNS流量的安全防御。在典型的DNS查询中,用户发送解析域名的请求,DNS服务器以IP地址进行响应。DNS隧道操纵了这一过程,将数据嵌入到这些看似正常的DNS请求和响应中。

2、DNS隧道是如何工作的

DNS隧道通常涉及以下步骤:

建立流氓服务器:攻击者设置了一个流氓DNS服务器,可以解释包含隧道数据的DNS请求。

编码数据:攻击者将数据编码为DNS查询的一部分。这些请求携带编码数据,而不是发送标准域名。

隧道数据:流氓服务器对这些DNS查询进行解码,处理信息,并发送回响应,从而创建隧道。

数据传输:这种双向通信通过DNS促进数据传输,使攻击者能够不被发现地窃取数据或渗透恶意软件。

这种DNS隧道技术特别有效,因为许多网络安全系统认为DNS流量是良性的,可能不会像其他类型的流量那样严格地检查它。

3、DNS隧道的使用案例

DNS隧道通常与恶意用例有关,但它在网络安全和网络管理方面也有合法的应用。以下是两者的示例:

3.1 恶意使用案例

1)数据过滤

攻击者使用DNS隧道从受感染的网络传输数据。登录凭据、知识产权或个人数据等敏感信息可以在DNS查询中编码并发送到恶意服务器,从而有效地绕过网络防火墙和入侵检测系统。查看这篇关于DNS泄漏的文章。

2)指挥与控制(C2)通信

许多恶意软件家族使用DNS隧道来维护受损系统和攻击者控制的服务器之间的C2通信。由于DNS通常是一种受信任的协议,攻击者可以使用DNS查询和响应来发送命令或接收更新,而不会被检测到。

3)绕过网络限制

DNS隧道可以帮助网络犯罪分子绕过受损系统的网络限制。例如,如果公司防火墙阻止了某些端口或IP地址,DNS隧道允许攻击者建立隐蔽的通信或数据传输通道。

4)分发恶意软件

攻击者可以通过在DNS流量中编码恶意软件包,利用DNS隧道将恶意软件渗透到目标网络中。这种方法绕过了常见的安全措施,特别是在不检查DNS请求的网络中。

3.2 合法用例

1)远程网络访问

当其他渠道受到限制时,组织可能会将DNS隧道用于合法的远程访问目的。例如,即使在严格的网络限制的情况下,DNS隧道也可以创建到远程系统的连接,这对于在受控条件下进行安全的网络访问非常有用。

2)测试安全防御

安全团队经常模拟DNS隧道攻击,以评估其防御控制的有效性。通过了解攻击者如何利用DNS隧道,他们可以更好地识别和减轻漏洞,加强整体安全态势。

3)威胁情报与研究

研究人员使用DNS隧道来分析恶意软件的通信方法和行为模式。通过研究DNS隧道流量,他们可以深入了解攻击者的策略、技术和程序(TTP),这有助于改进检测和预防机制。

4、现实世界中的DNS隧道攻击

几个著名的例子说明了DNS隧道是如何在真实攻击中被利用的:

1)APT34(石油钻机)

2018年,据称与伊朗情报机构有联系的黑客组织APT34使用DNS隧道作为其网络间谍活动的一部分。他们使用了一种名为“DNSpionage”的工具,该工具允许他们通过DNS请求从受感染的系统中窃取数据。通过在DNS流量中编码敏感信息,他们避开了传统的检测方法,并保持了对目标网络的长期访问。

2)太阳风暴

SUNBURST是与SolarWinds供应链攻击相关的后门,该攻击通过破坏SolarWinds Orion软件更新,针对包括美国政府机构和私营公司在内的数千家组织。

SUNBURST使用DNS隧道作为其侦察和指挥控制(C2)过程的一部分。一旦后门安装在受感染的系统上,它就会向攻击者控制的域下的特定子域发送编码的DNS查询,使攻击者能够检索系统信息并确定受感染系统是否感兴趣。

3)xHunt

xHunt是一个恶意软件活动,以部署各种工具而闻名,如“Hisoka”和“Kuwa”,它们依赖DNS隧道进行数据泄露和C2通信。使用DNS作为通信方法,使xHunt的运营商能够秘密控制受感染的机器,并在高度安全的环境中窃取数据。

5、DNS隧道的迹象和需要注意的关键指标

检测DNS隧道需要密切监控DNS流量,以发现异常模式和行为。以下是可能指示DNS隧道活动的主要迹象:

1)对单个域的大量DNS查询

当使用DNS隧道时,受感染的系统经常向攻击者控制的域进行频繁的DNS查询。这种高查询量,特别是对不常见或未知域的查询量,是一个强有力的指标。

2)异常长或复杂的DNS查询名称

DNS隧道通常涉及在DNS查询字符串中编码数据,导致域名过长、随机或复杂。这可能包括许多字符、数字或模式,这些对于常规域请求来说并不常见。

3)频繁的TXT记录请求

TXT记录有时用于在DNS隧道攻击中传输编码数据。TXT记录请求的异常增加(与典型的DNS记录——A、MX或AAAA相比)可能是一个危险信号。

4)DNS请求的常规模式

DNS隧道工具在以小块传输数据时,可能会以一致的间隔生成请求。定期、重复的DNS查询,特别是在不寻常的时间或大爆发中,可能表明存在隧道。

5)异常查询响应率

在DNS隧道中,查询的数量通常与合法DNS流量不成比例。例如,看到对特定域的许多查询没有相应的合法响应,可能表明存在可疑活动。

6)不常见或未知的DNS域

攻击者经常出于隧道目的注册新的或模糊的域。对没有业务或共同目的的域的查询值得研究,特别是如果它们随着时间的推移而持续存在。

7)DNS响应中的高数据量

如果DNS响应大小异常大,特别是与标准DNS响应相比,则可能表明这些响应中的数据正在被泄露。DNS隧道通常会对响应中的数据进行编码,从而增加数据包的大小。

8)DNS流量中非标准端口的使用增加

DNS流量通常在端口53上运行,但隧道有时可能会在非标准端口上发生,以避免被检测到。监控异常端口上的DNS流量可以发现可疑活动。

7、防止DNS隧道攻击的有效方法

机器学习和行为分析:机器学习算法可以检测正常DNS行为的偏差,并标记潜在的恶意DNS隧道。通过为DNS流量模式建立基线,任何异常偏差都会触发警报。

深度数据包检测(DPI):DPI工具可以分析DNS有效载荷中的编码数据。虽然资源密集,但这种方法有助于识别DNS查询和响应中的异常或混淆内容,这通常是DNS隧道的特征。

DNS响应策略区域(RPZ):组织可以实施RPZ来控制DNS查询并防止访问恶意域。通过配置自定义DNS响应策略,安全团队可以阻止已知的恶意域或重定向可疑的DNS请求。

DNS防火墙:DNS防火墙根据域的黑名单和白名单过滤DNS请求和响应。这些防火墙可以阻止对已知恶意服务器的DNS请求,或仅限制对受信任DNS服务器的访问。