什么是DNSSEC?DNSSEC工作原理及其重要性

DNSSEC:工作原理及其重要性

域名系统(DNS)是互联网的关键部分,它将域名(如example.com)转换为计算机可以用来相互定位的IP地址(如192.0.2.1)。然而,传统DNS存在一些固有的安全漏洞,例如DNS欺骗,恶意行为者可以利用这些漏洞将用户重定向到欺诈网站或操纵DNS响应。

引入了DNS安全扩展(DNSSEC),通过为DNS添加额外的安全层来降低这些风险。

1、什么是DNSSEC?

DNSSEC(域名系统安全扩展)通过防止危及数据完整性和真实性的攻击,为域名系统(DNS)增加了安全性。它通过使用加密签名对DNS记录进行数字签名,确保DNS响应是真实的,不受篡改。

DNSSEC依赖于公钥密码学,它涉及两个关键组成部分:

•私钥:由权威DNS服务器用于签署DNS记录。

•公钥:DNS解析器用于验证DNS数据是否完整且未被更改。

2、DNSSEC的关键组件

1)资源记录(RR)

在DNS中,信息存储在资源记录(RR)中,其中包含各种类型的数据,包括:

•A:将域名与其对应的IPv4地址进行映射。

AAAA:将域名连接到IPv6地址。

•CNAME:提供从一个域名到另一个域名的别名。

•MX:邮件交换记录,将电子邮件定向到正确的邮件服务器。

•TXT:保存文本数据,通常用于验证和政策目的。

2)RRsets

RRsets(资源记录集)是与域名关联的一组相同类型的记录。例如,example.com的所有A记录形成一个RRset。每个RRset都可以使用加密签名进行签名,以验证其真实性。

3、关键DNSSEC记录类型及其功能

DNSSEC引入了几种新的DNS记录类型来支持此加密过程,其中包括:

1)DNSKEY

DNSKEY保存用于验证DNS记录签名的公钥。每个DNS区域都有一个或多个DNSKEY记录,这些记录对于验证DNS响应的真实性至关重要。

DNSKEY记录有两种类型:

•ZSK(区域签名密钥):对区域中的DNS记录进行签名。

•KSK(密钥签名密钥):自行对DNSKEY记录进行签名,确保该区域提供的公钥是真实的。

2)RRSIG

RRSIG(资源记录签名)记录包含DNS记录集的数字签名。此签名是使用与DNS区域关联的私钥生成的,并由DNS解析器使用DNSKEY记录进行验证。

每个受DNSSEC保护的DNS记录都有一个相关的RRSIG记录,该记录是使用该区域的私钥签名的。

3)DS(代表团签字人)

DS(委派签名者)记录用于在父区域(例如.com)和子区域(例如example.com)之间建立信任链。父区域中的DS记录包含子区域DNSKEY的加密哈希,允许DNS解析器验证子区域的DNSKEY是否合法。

4)NSEC/NSEC3

NSEC(Next Secure)和NSEC3记录用于提供DNSSEC签名区域不存在的证明。它们确保当DNS解析器查询不存在的域(如unexistence.example.com)时,它会收到一个加密签名的响应,证明该域不存在,而不仅仅是收到一个错误。

•NSEC:列出区域中的下一个有效域名,以证明查询的域名不存在。

•NSEC3:类似于NSEC,但添加了加密哈希以保护区域内容的隐私。

5)CDS/CDNSKEY

CDS(子DS)和CDNSKEY记录用于自动化子区域的DNSSEC签名过程。当一个区域想要启用DNSSEC时,这些记录用于通知父区域其DNSKEY,而不需要手动干预。

3、DNSSEC的工作原理

DNSSEC通过使用数字签名来验证DNS响应。以下是DNSSEC工作原理的逐步分解:

4、DNS查找请求

当用户试图通过输入URL(例如www.example.com)访问网站时,请求会被发送到DNS解析器。然后,解析器联系该域的权威DNS服务器以检索必要的DNS记录。

5、DNSSEC中的数字签名

当实施DNSSEC时,每个DNS区域(DNS命名空间的一部分,如example.com)都配备了一对加密密钥:公钥和私钥。私钥用于为每个DNS记录(a、AAAA、MX等)生成数字签名。如前所述,此数字签名存储在称为RRSIG(资源记录签名)的DNSSEC特定记录中。相应的公钥存储在DNSKEY记录中。

6、区域签名

区域签名过程涉及权威DNS服务器为其区域中的所有DNS记录生成数字签名。例如,如果您有一个指向IP地址的A记录,DNSSEC将使用私钥为该A记录创建一个RRSIG记录。

7、信任链

DNSSEC的一个关键特征是“信任链”的概念。每个DNS区域都有自己的公钥/私钥对,但DNS记录的真实性是通过从根区域(DNS层次结构的顶部)开始的信任层次结构进行验证的。根区域的DNSKEY记录使用称为根区域密钥签名密钥(KSK)的根密钥签名,所有较低区域(例如.com、.org等顶级域)由其各自的父区域签名。

例如:“www.Example.com”

•用户查询:用户输入“www.example.com”,该信息将被发送到DNS解析器。

•根服务器:解析器向根服务器询问有关“.com”TLD的信息。

•TLD服务器:解析器向“.com”TLD服务器查询“example.com”的权威DNS服务器。

•权威服务器:解析器联系“example.com”的权威DNS服务器获取A记录(IP地址)。

1)信任链流程

•根区域:根DNSKEY由根区域KSK签名,在顶部创建信任

•TLD区域:TLD的DNSKEY(.com)由root签名

•域名区域:“example.com”的DNSKEY由TLD签名

•DNS记录:A记录由“example.com”的DNSKEY签名

8、Key Delegation

当一个域被委托给一个子域名(例如,example.com到subexample.com)时,DNSSEC会创建一个委托签名者(DS)记录。如上图所示,DS记录包含子区域DNSKEY的哈希值,并由父区域签名。此过程确保信任链在DNS层次结构的不同级别中继续存在。

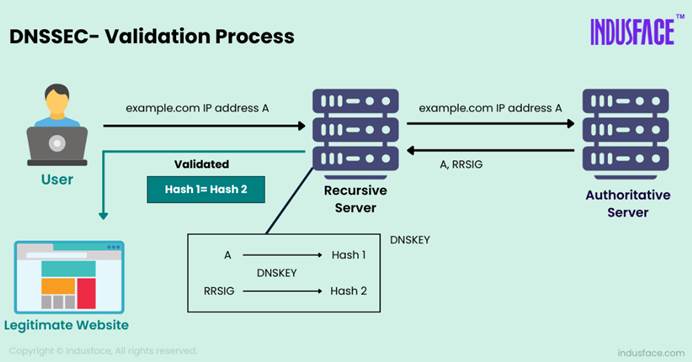

9、DNSSEC验证

当用户键入“www.example.com”时,递归DNS服务器向权威DNS服务器发送对“example.com”的查询,以检索相应的a记录(将域名映射到IP地址)。

当递归DNS服务器查询它时,权威DNS服务器会用请求的A记录及其相关的RRSIG记录(数字签名)进行响应。与A记录和RRSIG一起,递归服务器从“example.com”的权威服务器检索DNSKEY。此DNSKEY包含验证RRSIG所必需的公钥。如果签名匹配,解析器就知道记录没有被篡改,并且是真实的。

如果在此验证过程中的任何时候签名不匹配或信任链中断,解析器将不接受DNS响应。相反,它将返回一个错误,确保用户不会被伪造的DNS信息误导。

10、DNSSEC部署

DNSSEC部署是分阶段完成的,不同级别的DNS层次结构必须支持DNSSEC才能完全有效。以下是部署DNSSEC的关键步骤:

11、签署根区域

部署DNSSEC的第一步也是最关键的一步是对根区域进行签名,该步骤于2010年完成。根区域使用由ICANN管理的密钥签名密钥(KSK)进行签名,该密钥对DNSSEC系统的整体安全性至关重要。

12、签署顶级域名(TLD)

在签署根区域后,顶级域(例如.com、.org)开始实施DNSSEC。如今,大多数主要TLD都已签名并支持DNSSEC。

13、签署二级域名

拥有二级域(例如example.com)的组织和个人可以选择为其域启用DNSSEC。这涉及生成DNSKEY和RRSIG记录,并确保其域的父区域(例如.com)具有相应的DS记录。

14、解析程序进行DNSSEC验证

为了使DNSSEC完全有效,DNS解析器必须验证DNSSEC签名。许多公共解析器,如Google public DNS,现在支持DNSSEC验证,但必须在解析器端启用它才能提供完整的保护。

15、DNSSEC挑战和限制

虽然DNSSEC提供了显著的安全改进,但它也带来了一些挑战:

•复杂的部署

DNSSEC的实施需要仔细规划和管理加密密钥。不正确的配置可能会导致验证失败,从而有效地使域无法访问。

•缺乏普遍采用

尽管DNSSEC有好处,但它的采用仍然不是普遍的。许多域和DNS解析器不支持DNSSEC,限制了其整体有效性。

•DDoS缓解

DNSSEC在DNS响应中添加了额外的数据,增加了DNS数据包的大小。这可能会导致更大的DNS查询,在某些情况下可能会导致响应时间变慢。较大的DNSSEC响应需要DNS服务器和解析器上更多的带宽和处理能力。在DDoS攻击期间,目标的DNS基础设施可能难以处理合法查询增加的负载,从而加剧了这种情况。

•密钥管理

安全地管理和轮换加密密钥对管理员来说可能是一个挑战,特别是对于拥有许多域的大型组织。